la Importancia De La Sensibilización En El Tema De Seguridad Informática

La sensibilización en el tema de seguridad informática al interior de las organizaciones es de vital importancia para prevenir la materialización de ataques de ingeniería social. La ingeniería social se refiere a manipular a las personas para que revelen información confidencial o realicen acciones que comprometan la seguridad de una organización. A menudo, los ciberdelincuentes utilizan tácticas de persuasión psicológica para engañar a los empleados y obtener acceso no autorizado a sistemas, datos o información sensible. Aquí hay algunos puntos clave sobre la importancia de la sensibilización en seguridad informática:

- Factores Humanos Cruciales: A pesar de las sofisticadas soluciones técnicas de seguridad, los seres humanos siguen siendo el eslabón más débil en la cadena de seguridad. La sensibilización busca educar y entrenar a los empleados para que reconozcan y eviten trampas y tácticas de ingeniería social.

- Prevención Proactiva: En lugar de depender únicamente de soluciones técnicas, la sensibilización crea una cultura de seguridad en la organización, donde todos los empleados comprenden la importancia de proteger la información y los datos. Esto puede prevenir ataques antes de que ocurran.

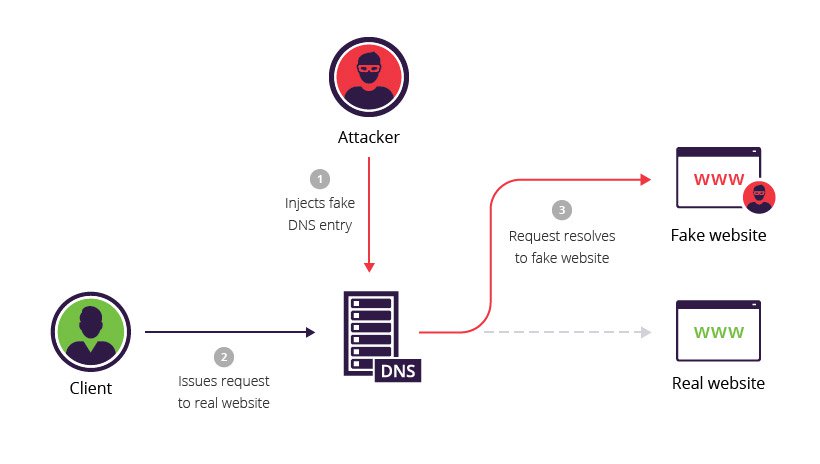

- Diversas Tácticas de Ataque: Los ataques de ingeniería social pueden tomar muchas formas, como correos electrónicos de phishing, llamadas telefónicas fraudulentas, suplantación de identidad y más. La sensibilización enseña a los empleados a reconocer estos intentos de engaño y a tomar medidas adecuadas.

- Responsabilidad Compartida: La seguridad informática no es solo responsabilidad del equipo de TI; todos los empleados tienen un papel que desempeñar. La sensibilización fomenta una cultura en la que todos se sienten responsables de mantener la seguridad.

Respecto a las soluciones basadas en la ingeniería social y las contramedidas necesarias para contrarrestar el robo de identidad, aquí hay algunas consideraciones:

- Concientización: La educación constante sobre los métodos de ataque de ingeniería social y los indicadores de alerta puede ayudar a los empleados a reconocer intentos de manipulación.

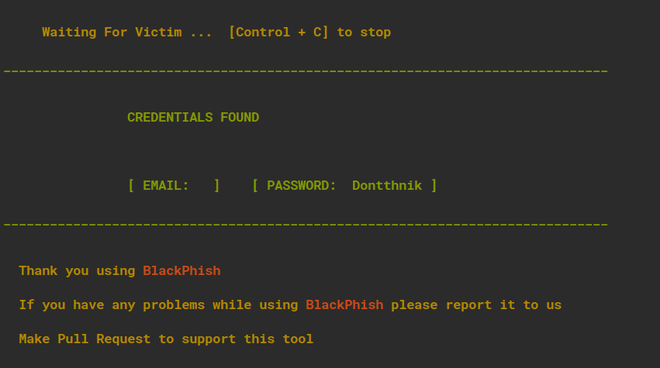

- Simulaciones de phishing: Realizar pruebas simuladas de phishing puede ayudar a medir la efectividad de la formación y proporcionar datos sobre áreas de mejora.

- Políticas claras: Establecer políticas claras sobre cómo manejar la información confidencial y cómo autenticar solicitudes de cambios importantes puede ayudar a prevenir ataques.

Contramedidas contra el robo de identidad:

- Autenticación multifactor (MFA): Implementar MFA para acceder a sistemas y cuentas críticas dificulta el acceso incluso si las credenciales son comprometidas.

- Protección de datos personales: Limitar la cantidad de información personal y sensible que se comparte públicamente y entre empleados puede reducir la exposición a ataques.

- Formación constante: La formación en seguridad informática debe ser un proceso continuo para mantener a los empleados alerta ante nuevas amenazas.

En resumen, la sensibilización en seguridad informática es esencial para prevenir ataques de ingeniería social al interior de las organizaciones. Además, la implementación de soluciones basadas en la ingeniería social y contramedidas específicas, como la autenticación multifactor y la protección de datos personales, juega un papel fundamental en la defensa contra el robo de identidad y otros tipos de ataques.